web2

----

点开图片是一组滑稽,按f12直接可以得出flag

计算器

---

F12查看源代码maxlength=1改为maxlength=5

web基础$_GET

----------

发现只是很简单的代码,提交数据get方式,只要what=flag就行

web基础$_POST

-----------

用火狐的插件hackbar,即可获取flag

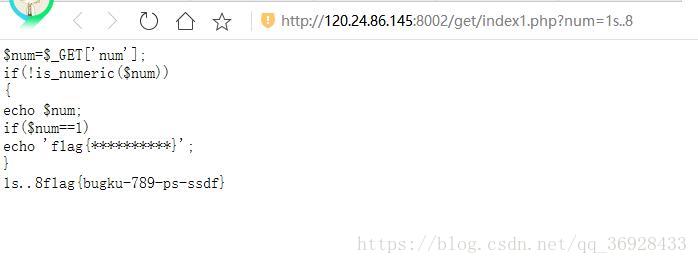

矛盾

--

读一下代码 判断输入的num 如果不是数字的话且为1的话输出flag 应了题目的话 自相矛盾, 但是我们有很多方法让num为1但是不是数字 比如num=1s..8

即可得到flag

web3

----

打开网页之后发现一直会有个弹框,直接禁止,然后网站一片空白,F12查看源代码,发现有一串编码疑似flag,

这不会就是flag的编码值吧

怒写如下脚本解码

1 raw_string ='KEY{J2sa42ahJK-HS11III}'

2 string = raw_string.split(';')

3 key = ''

4 for each in string:

5 key += chr(int(each[2:]))

6 print(key)

成功得到flag

域名解析

----

题目意思是把flag.bugku.com 解析到120.24.86.145,这个Windows和Linux下都行吧

windows下修改的文件为:

c:\windows\system32\drivers\etc\hosts

访问flag.bugku.com即可获取flag

你必须让他停下

-------

点开连接里面会有图片一直闪个不停,我们利用Burp抓包。鼠标右击,如图所示,在Repeater界面一直点go,当到了第10个图片时,就能得到flag。